ISPが抵抗を示していたDNS-over-HTTPSについて、各ブラウザが提供を開始しました

最近さむくなりましたね、ブルーネットです。

最近ウェブセキュリティはニューズに出てきていますので、もっと注目した方がいいと思います。

元の記事は:

https://www.zdnet.com/article/dns-over-https-will-eventually-roll-out-in-all-major-browsers-despite-isp-opposition/

[日本語]

今月6つのメジャーなブラウザーはDNS-over-HTTPS(DoH)プロトコールのサポートを提供することを発表をしました。 DoHは、ユーザーのWeb利用にプライバシーとセキュリティを提供し、今年注目を集めています。 DoHでユーザーはDNSリクエストを隠すことができ、ISP(インターネットサービスプロバイダ)や他の第三者はDNSトラフィックを見ることができなくなります。

ほとんどのWebサイトにはHTTPS暗号化があり、Webサイトに接続しますと、Webページ自体が干渉されないように、ウェブアクティビティを覗くことはできません。 HTTPS暗号化をネット全体に追加するプッシュがありましたが、DNSに対してのセキュリティは対処は行われていませんでした。

DNS(Domain Name Server)は、IPアドレスでWebページに接続はなくWebページの名前、たとえ「google.com」でできるようにするプロトコールです。しかし、DNSルックアップ自体は暗号化されていないので、ISPや同じWi-Fiを使用している他のユーザーは、アクセスしているドメインのログを取得できます。このせいで、ユーザーは中間者攻撃、たとえ「スプーフィング攻撃」や「ファーミング」に対して脆弱になります。

DoHはDNSプロトコルを使用せず、httpsプロトコルでDNS要求を送信します。 DoHクライアントは、MIMEタイプのapplication / dns-messageでHTTP GETまたはPOSTを使用してDNSクエリをエンコードします。詳細はIETFのRFC 8484に記載されています。(https://tools.ietf.org/html/rfc8484)

ほとんどのユーザーはISPが提供しているDNSサーバーを使用しますが、Cloudflareの1.1.1.1、GoogleのパブリックDNSや、OpenDNSなどの他のサードパーティプロバイダーも存在しております。 DoH暗号化を提供しているのは、こちらのサードパーティプロバイダーです。

セキュリティリスクをもたらす可能性があるという理由でDoHはISPから批判を受けています。英国のISPはMozillaを「インターネットの悪役」と呼んでおりますし、米国のISPのComcastは、DoHのリリースを防ぐために米国の議員に誤解を招く情報でロビー活動をしました。 DoHは、ターゲット広告や権威主義政府の検閲を難しくすることになります。

DoHはまだ実験的なサービスなので、ブラウザのデフォルト設定としては提供されません。

ブラウザでDoHを利用する方法はこちらです:

FireFox:

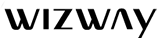

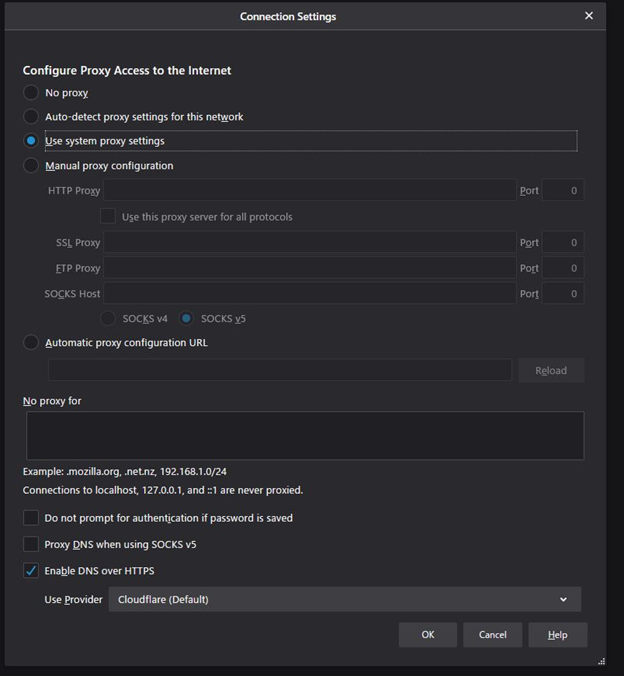

MozillaはCloudflareと一緒にDoHを開拓しました。FireFoxで設定には、オプションメニューで、ネットワーク設定に行き、設定ボタンをクリックします。 下記の画像のようなウィンドウが表示されます。ウィンドウの下の方に「enable DNS over HTTPS」のチェックボックスがあります。

Chrome:

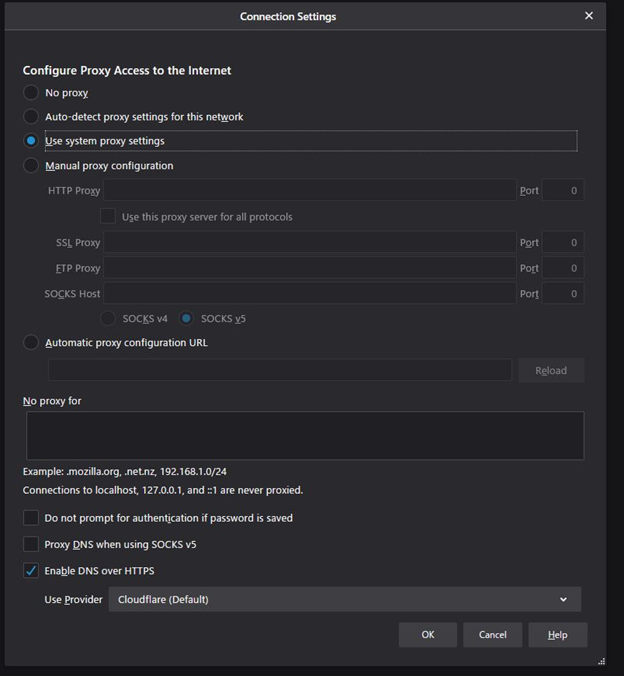

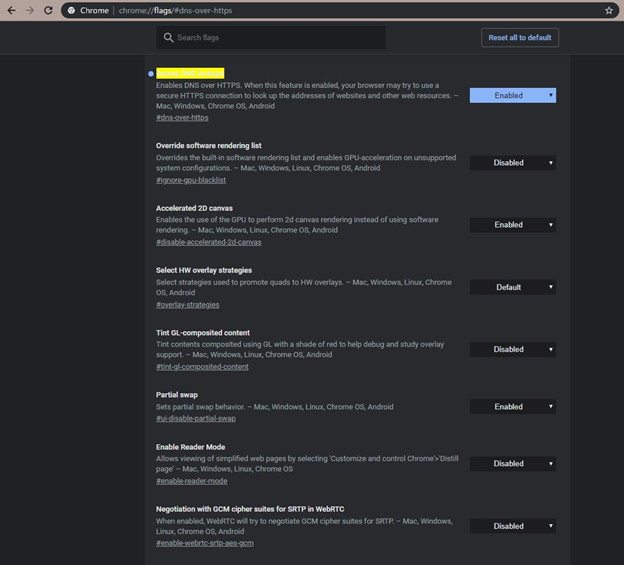

ChromeはDoHをリリースするのは2番目のブラウザです。 有効にするには、下記のリンクにアクセスしてください。

chrome://flags/#dns-over-https

「Secure DNS lookups」のドロップダウンをクリックし、「Enabled」を選択します。

Edge:

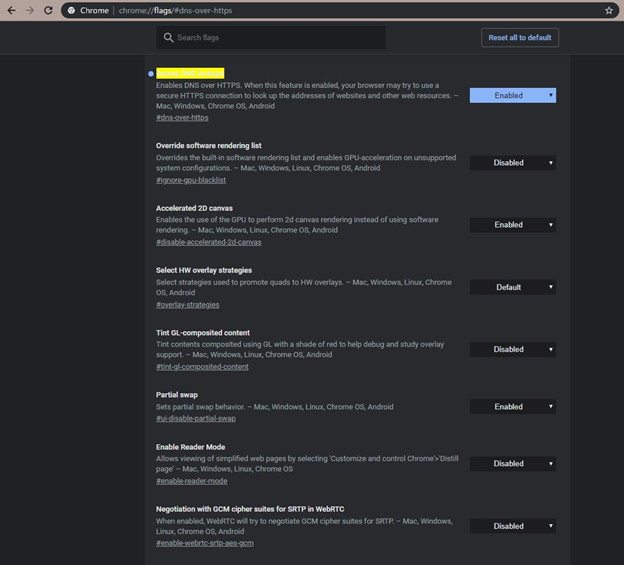

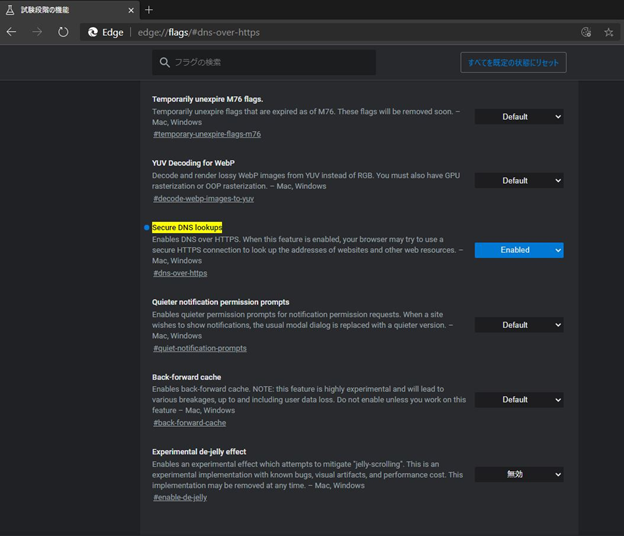

今年でMicrosoftはChromiumコードで構築された新バージョンのEdgeをリリースします。 ChromiumベースのEdgeにはすでにDoHサポートがあります。有効にするには、下記のリンクに行ってください。

edge://flags/#dns-over-https

「Secure DNS lookups」のドロップダウンをクリックし、「Enabled」を選択します。

他のブラウザーの説明は元の記事をご覧になってください。

[English]

DNS-over-HTTPS Released on Major Browsers Despite Resistance From ISPs

Six of the major browsers have now announced that they would be providing some sort of support for the DNS-over-HTTPS (DoH) protocol. DoH provides additional privacy and security to a user's web usage and has gained much attention this year. It allows the user to hide their DNS requests, preventing third parties such as ISPs from seeing their DNS traffic.

Most websites have something called an HTTPS encryption which will make sure that no one can view your activity when you are connected to this website or that the webpage itself cannot be interfered with. While there has been a push to add HTTPS encryption, the DNS security has not been thoroughly addressed.

DNS or Domain Name System, allows the user to connect to a webpage by using its name like “google.com” rather than using its IP address. But the DNS lookups themselves have not been encrypted and anyone in between such as your ISP or other users using the same public wifi, could get a log of which domains you are accessing. This leaves the user vulnerable to man-in-the-middle attacks, such as spoofing and pharming attacks.

Rather than using the DNS protocol, DoH sends the DNS request through an https protocol. The DoH client will encode the DNS query by using a HTTP GET or POST with an MIME type application/dns-message. The specifics are provided in IETF’s RFC 8484. (https://tools.ietf.org/html/rfc8484)

Most users use DNS servers provided by their ISPs, though there are other third party providers such as Cloudflare’s 1.1.1.1, Google’s Public DNS and OpenDNS. It is these third party providers that are providing the DoH encryption.

This has received criticisms from ISPs on the grounds that it may pose security risks. UK’s ISP has called out Mozilla as an “internet villain” and Comcast, one of America’s ISPs, was caught lobbying US lawmakers with misleading information in the hope of preventing DoH from being released. DoH would make it difficult for ISPs to obtain user data for targeted advertising as well as targeted censorship in authoritarian governments.

DoH is still an experimental service and will not be provided as a default setting on browsers.

Here is how you can enable DoH on your browser:

FireFox:

Mozilla pioneered DoH with Cloudflare. To set their settings, got to options, network settings and click on the settings button. Then you will get an window like the image below and near the bottom, there will be an check box for “enable DNS over HTTPS”

Chrome:

Chrome was the second browser to release DoH. To enable, go to the following link:

chrome://flags/#dns-over-https

Click the drop down for “Secure DNS lookups” and select “Enabled”.

Edge:

This year Microsoft will release their new version of Edge that was built on Chromium. The Chromium based Edge will have the DoH support already and to enable it, use the following link:

edge://flags/#dns-over-https

Click the drop down for “Secure DNS lookups” and select “Enabled”.

Additional browser support can be found in the original article.